RFID kompendium wiedzy dla przedsiębiorstwa, cz. II

W wielu przypadkach na niewielkim obszarze znajduje się wiele czytników. Protokół drugiej generacji ustala tryb ich pracy na tzw. gęstoczytnikowy. Takie rozwiązanie zapobiega interferencji pomiędzy czytnikami, która może spowodować problemy z właściwą identyfikacją produktów. Tryb gęstoczytnikowy jest szczególnie ważny w Europie, gdzie na potrzeby RFID przydzielono bardzo wąskie pasmo UHF. Nowy protokół definiuje dwie metody kodowania danych: podnośna Millera lub FM0. Podnośna Millera to metoda kodowania oparta na kodowaniu sygnału rozpraszanego wstecznie (tag odbija z powrotem falę do czytnika). Identyfikator wysyła sygnał, stosując wąskie widmo pomiędzy kanałami wykorzystywanymi przez czytniki, w które dopasowywany jest sygnał rozpraszany wstecznie. Taki sposób transmisji zapobiega kolizji w wykorzystywanych pasmach.

Drugą metodą kodowania sygnału rozpraszania wstecznego jest FM0. Ten format sprawdza się w bieżących standardach ISO. Jego zaletą jest szybkość, przy założeniu, że liczba tagów sczytywanych jednocześnie jest niewielka. Wadą tego systemu jest podatność na interferencję. Podnośna Millera jest metodą wolniejszą, ale bardziej odporną na szumy. Daje tagom możliwość zmiany pasma, jeżeli występują problemy w komunikacji. Jest to zaawansowana technika filtrowania powalająca na oddzielenie odpowiedzi taga od szumu i od innych czytników. Podnośna Millera, mimo że jest wolniejsza, umożliwia odczyt tagów, gdy zawiedzie FM0. Obecnie typ komunikacji w oparciu o podnośną Millera stosowany jest w transponderach UHF, a FM0 w HF.

Czytnik ma możliwość wyboru jednej z dwóch powyższych metod, aby polepszyć działanie układu. Takie rozwiązanie pozwala na pokonanie problemu wielu nadajników mogących „przeszkadzać sobie nawzajem” oraz zminimalizowanie błędów wynikających z szumów spowodowanych np. innymi urządzeniami bezprzewodowymi.

Tagi drugiej generacji mają trzy banki pamięci: pierwszy do zapisu EPC, drugi do hasła, trzeci do identyfikacji taga oraz opcjonalnie czwarty bank na potrzeby użytkowników końcowych. Wynika z tego, że identyfi katory mają zabezpieczenie pamięci odczytu – zapisu oraz mogą być programowane nie tylko przez producenta. Banki pamięci po zapisaniu mogą być blokowane lub zabezpieczane hasłem, co prowadzi do minimalizacji niechcianych ingerencji w danych zapisanych w tagu.

EPC Gen 2 zawiera zaimplementowany algorytm Q (Query with a parametr Q – zapytanie o parametr Q; autorem algorytmu jest Steve Smith z firmy Alien Technology) pozwalający na zliczanie tagów w otoczeniu czytnika bez potrzeby wysyłania z każdego nadajnika numeru identyfikacyjnego. Algorytm eliminuje błędy związane ze złym zliczaniem tagów o tych samych numerach EPC oraz pozwala na liczenie identyfikatorów niemających swojego numeru seryjnego. Rozwiązanie to ogranicza także możliwość uzyskania niedozwolonych informacji w trakcie podsłuchiwania komunikacji. Tagi drugiej generacji mają możliwość generowania liczb losowych. Algorytm Q daje sposobność skutecznej identyfikacji w jego zasięgu, bazując jedynie na liczbach losowych. Liczba Q w nazwie algorytmu to parametr. Czytnik może wydać zapytanie z parametrem Q z zakresu od 0 do 15.

Przyjmijmy, że zostało wydane zapytanie z Q=4. Tagi po otrzymaniu zapytania generują dwie liczby: pierwszą z zakresu od 0 do 65 535 i drugą z zakresu od 0 do 2 do potęgi Q minus jeden (a więc dla Q=4 zakres wynosi od 0 do 15). Pierwsza liczba staje się tymczasowym identyfikatorem taga, a druga określa moment komunikacji. Następnie czytnik wydaje polecenie, aby odpowiedziały wszystkie tagi, które jako drugą wylosowały liczbę zero. Jeżeli któryś z tagów spełnia to żądanie, wysyła jako odpowiedź do anteny liczbę wygenerowaną jako pierwszą (czyli swój chwilowy pseudoidentyfi kator). W tym momencie tag ma możliwość komunikowania się z tym tagiem poprzez liczbę otrzymaną w odpowiedzi.

Jeżeli żaden z tagów nie wylosował drugiej liczby równej zero (czytnik nie otrzymał odpowiedzi z żadnego nadajnika), wysyła komendę z prośbą, aby każdy tag, który nie nawiązał jeszcze komunikacji z anteną, zmniejszył drugą wylosowaną liczbę o jeden. Procedura powtarza się do momentu, aż któryś z tagów po odejmowaniu otrzyma zero jako drugą liczbę. Ostatecznie nadajnik wyda 2Q-1 komend cyfry 1 od drugiej liczby. Jeżeli w trakcie rozpoznawania identyfikatorów zdarzy się sytuacja (bardzo mało prawdopodobna), że na zapytanie odpowie więcej niż jeden tag, wtedy po zakończeniu algorytmu nadajnik rozpocznie na nowo proces rozpoznawania, komunikując się tylko z tymi urządzeniami, które nie zostały jeszcze rozpoznane. Prawdopodobieństwo, że dwa tagi wylosują dwie takie same liczby, jest bliskie zeru. Jeżeli nadajnik zaproponuje dużą liczbę Q, prawdopodobieństwo wylosowania tej samej drugiej liczby przez dwa tagi będzie zerowe (patrz: wykres 1).

Wykres 1. Prawdopodobieństwo wylosowania tej samej liczby w algorytmie Q w zależności od wartości parametru Q

Nowy protokół wprowadza pojęcie sesji odczytu. Do dyspozycji są cztery sesje. Nowatorskie rozwiązanie eliminuje przerywanie procesu komunikacji identyfikatorów z czytnikiem, gdy w otoczeniu pojawia się drugie urządzenie czytające znaczniki. Jeżeli np. czytnik stacjonarny pracujący w sesji 1 „usypia” tagi, to czytnik ręczny pracujący np. w sesji 2 może swobodnie komunikować się z tymi samymi znacznikami, nie przeszkadzając urządzeniu stacjonarnemu.

Standardy tagów EPC

Jako jedną z głównych zalet radiowej identyfikacji obiektów za pomocą tagów wymienia się możliwość zapisania do ich pamięci większej ilości informacji niż w przypadku kodów kreskowych. Tagi EPC to identyfikatory zawierające w pamięci jedynie numer identyfikacyjny unikatowy na skalę globalną. Pozostałe dane związane z produktem zapisane będą w bazie danych, do której można będzie się odwoływać poprzez sieć internetową. Taka forma globalizacji informacji o produkcie z jednej strony ogranicza możliwości, jakie proponuje technika tagów (chociaż nic nie stoi na przeszkodzie, aby w tagu zapisywać dodatkowe informacje będące nadmiarowymi), ale z drugiej strony przynosi podwójny efekt w postaci bezpieczeństwa.

Pierwsza zaleta to brak możliwości ingerencji w zawartość identyfikatora, gdyż numer identyfikacyjny zostaje zapisany i zablokowany przed zmianami już na etapie produkcji. Drugą zaletą jest ograniczenie błędów w komunikacji nadajnik– odbiornik, ponieważ komunikacja zachodzi tylko w jednym kierunku: od taga do anteny, a jedyną informacją, którą przesyła nadajnik, jest numer identyfikacyjny z taga. Wynika z tego, że wszyscy użytkownicy tego systemu muszą mieć jedynie urządzenia do odczytywania identyfikatora z transponderów. Zapisywanie danych o produkcie wykonywane jest poprzez sieć w bazie danych, do której mają dostęp jedynie firmy autoryzowane. Przewiduje się sześć standardów dla tagów EPC:

-

SGTIN

-

SSCC

-

SGLN

-

GRAI

-

GIAI

-

GID

Schemat 5. Dane zakodowane w GID

Pole Ogólny prefiks firmy zawiera unikalny identyfi kator firmy albo organizacji, która przydziela numery zawarte w kolejnych polach GID (Klasa Obiektu oraz Indywidualny numer). Prefiksy dla firm przydzielane są przez EPC Global. Firma posiadająca prefiks nadaje numery klasom produktów oraz indywidualne numery w ramach każdej klasy. Numery klas muszą być unikatowe w obrębie jednego prefiksu, a indywidualne numery muszą być jedyne w swoim rodzaju w obrębie klasy. Na schemacie 6 zaprezentowany jest przykład przydzielenia numerów w obrębie firmy. Jak łatwo zauważyć, produkt (2) w klasie (1) oraz produkt (3) w klasie (2) mają identyczne numery identyfikacyjne. Nie jest to błąd, gdyż każdy z tych produktów znajduje się w innej klasie.

Numerów jest tak dużo, że każda firma jest w stanie przydzielać osobny identyfikator nawet każdemu produktowi jednostkowemu. Możliwych prefiksów można uzyskać 109. Klas w obrębie jednego prefiksu też jest 109. Liczba produktów, którym można przydzielić unikalny numer w obrębie jednej klasy, wynosi także 109. Ostatecznie wszystkich numerów w standardzie GID jest 1027 (oktylion lub w nazewnictwie europejskim kwadryliard). Dla porównania szacowana liczba gwiazd w obserwowanym wszechświecie jest rzędu 1023. Wynika z tego, że każdej można przydzielić po jednym numerze z systemu GID i zostanie jeszcze spory zapas identyfikatorów nieprzydzielonych. Daje to obraz, jak przyszłościowy system został stworzony.

Oprogramowanie

Odbiorniki pracujące w określonej częstotliwości odbierają z otoczenia wszystkie fale emitowane w danej częstotliwości. Jest to efekt rozchodzenia się fal we wszystkich kierunkach. Ze względu na dużą liczbę urządzeń i systemów emitujących fale o różnej częstotliwości może dochodzić do sytuacji, że więcej niż jedno urządzenie emituje sygnał w tym samym paśmie. Odbiornik ustawiony na odbiór informacji w tym zakresie odbiera sygnał w trybie ciągłym i wysyła go do komputera w celu uzyskania pożądanej informacji.

Ze względu na fakt, że nadawany sygnał pochodzi z więcej niż jednego źródła, informacja odebrana przez komputer musi być odpowiednio odfi ltrowana, w celu usunięcia informacji „nadmiarowych”. Tę funkcję pełni oprogramowanie ulokowane pomiędzy hardware’em a software’em, czyli middleware. Mimo że pojęcie jest znane od wielu lat, to najczęściej wymieniane jest ono w kontekście systemów RFID, jako nowy poziom w hierarchii informatyki użytkowej.

Aby system RFID prawidłowo funkcjonował, nie wystarczy dobrać odpowiednie urządzenia. Tak samo ważnym elementem, dzięki któremu wdrożenie może zakończyć się sukcesem, jest oprogramowanie działające efektywnie na wielu poziomach.

Zdefiniowano pięć poziomów oprogramowania w systemach RFID:

-

Poziom 0. – niedostępny dla użytkownika odczyt sprzętowy, oprogramowany przez producenta drukarek i czytników RFID.

-

Poziom 1. – oprogramowanie będące filtrem pomiędzy urządzeniami sczytującymi informacje a bazami danych. Jest to oprogramowanie typu middleware, którego zadaniem jest przekazywanie do bazy danych tylko tych informacji, które są istotne dla ich dalszego przetwarzania. Na tym poziomie udostępniany jest jedynie numer EPC, zwany czasami „radiowym kodem kreskowym”, oraz inne informacje rejestrowane i fi ltrowane w buforowej bazie danych.

-

Poziom 2. – oprogramowanie typu EPC-IS (EPC Information Service) bazujące na języku PML (Physical Markup Language) podobnym do HTML lub XML. Język PLM pozwala na ujednolicone przekazywanie informacji o produktach. Poziom drugi umożliwia użytkownikom wymianę danych identyfikowanych kodami EPC a zawartych w systemach lokalnych (WMS, ERP).

-

Poziom 3. – definiuje oprogramowanie usługowe typu ONS (Object Naming Service). Na tym poziomie udostępnione są adresy IP serwerów, które przechowują dodatkowe dane produktu o podanym numerze EPC.

-

Poziom 4. – oprogramowanie użytkowe typu WMS lub ERP działające lokalnie u użytkownika.

Ostatni, czwarty poziom, zawiera oprogramowanie przetwarzające dane niezależnie od źródła ich pochodzenia (kod kreskowy, RFID itd). Wszystkie dane przepływające przez ten poziom mają standardową postać w celu swobodnej komunikacji z innymi systemami. Obecnie systemy RFID bazują na poziomie zerowym i pierwszym, i to w zupełności wystarcza do wewnętrznej logistyki w firmie.

Kolejne poziomy pozwalają na wyjście z numerem EPC poza obszar firmy i udostępnienie dodatkowych informacji na zewnątrz. „Uruchomienie” trzech ostatnich poziomów pozwoli na pełne wykorzystanie możliwości numeru EPC. Doprowadzi to do ograniczenia informacji zawartych w transponderach do całkowitego minimum, czyli zapisywanie w nich wyłącznie identyfikatora. Pozostałe dane produktu będą znajdowały się w globalnej bazie danych, do której dostęp będzie możliwy dzięki usłudze ONS.

Drukarki RFID

Na polskim rynku dostępnych jest wiele drukarek typu RFID. Charakteryzują się one tym, że etykiety, które są przez nie drukowane, zawierają tę samą informację zapisaną w trzech postaciach. Jest ona dostępna:

-

bezpośrednio – informacja w formie nadruku na etykiecie RFID,

-

maszynowo – kod kreskowy na etykiecie,

-

radiowo – zapisana w postaci elektronicznej w tagu.

Taki sposób umieszczania informacji o produkcie prowadzi do uniwersalności etykiety w procesie logistycznym. Drukowanie etykiety przebiega w dwóch krokach: wykonanie nadruku kodu kreskowego i opisu na etykiecie oraz wpisanie do transpondera informacji elektronicznej o produkcie. W zależności od sposobu wykorzystania etykiety możliwe jest także zapisywanie danych zabezpieczonych hasłem, co umożliwia odczyt transpondera jedynie osobom do tego upoważnionym.

Zapisaniu informacji do transpondera może towarzyszyć równocześnie wprowadzenie produktu do wewnętrznej bazy danych firmy. Pozwala to ograniczyć błędy wynikające z wprowadzania danych z kodów kreskowych, gdzie mogło dojść do podwójnego wczytania produktu lub pominięcia którejś z etykiet. Efektem tego były różnice pomiędzy stanem magazynu w bazie a faktyczną liczbą produktów.

Zalety RFID

System RFID, mimo wielu wad, ma także kilka bardzo ważnych zalet, które mogą zadecydować o przychylnym nastawieniu użytkowników do tej techniki. Korzyści, jakie niesie, są tak duże, że w wielu przypadkach można by z powodzeniem wdrożyć system, mimo wysokich jednorazowych kosztów. Najważniejsze zalety RFID:

-

Odczyt identyfikatora następuje natychmiast po znalezieniu się oznakowanego obiektu w zasięgu czytnika.

-

W przeciwieństwie do kodów kreskowych w systemie radiowym nie jest konieczna optyczna widoczność czytnika RFID i identyfikatora,

-

Transpondery mają dużą odporność na czynniki zewnętrzne, takie jak kurz, temperatura, oświetlenie (niektóre etykiety z kodem kreskowym blakną pod wpływem światła), woda, substancje agresywne chemicznie, promieniowanie UV, wstrząsy i wibracje.

-

Większa odporność na czynniki mechaniczne (np. ścieranie) w porównaniu z klasycznymi kodami kreskowymi.

-

Ilość informacji możliwych do zapisania w pamięci taga jest kilka do kilkudziesięciu razy większa niż w przypadku systemów kreskowych jedno- i dwuwymiarowych.

-

Możliwość umieszczenia informacji o znakowanym produkcie w trzech postaciach: radiowej – zapisanej w pamięci transpondera, maszynowej – w postaci kodu kreskowego, oraz bezpośredniej w formie nadruku na etykiecie.

-

Zapewnia wysoki stopień zabezpieczenia zapisanych informacji przed skopiowaniem.

-

System gwarantuje niski poziom błędu transmisji danych.

-

Możliwość aktualizacji informacji zawartej w etykiecie nawet ponad 100 000 razy.

-

Możliwość stosowania szyfrowania danych do ochrony zawartości etykiety.

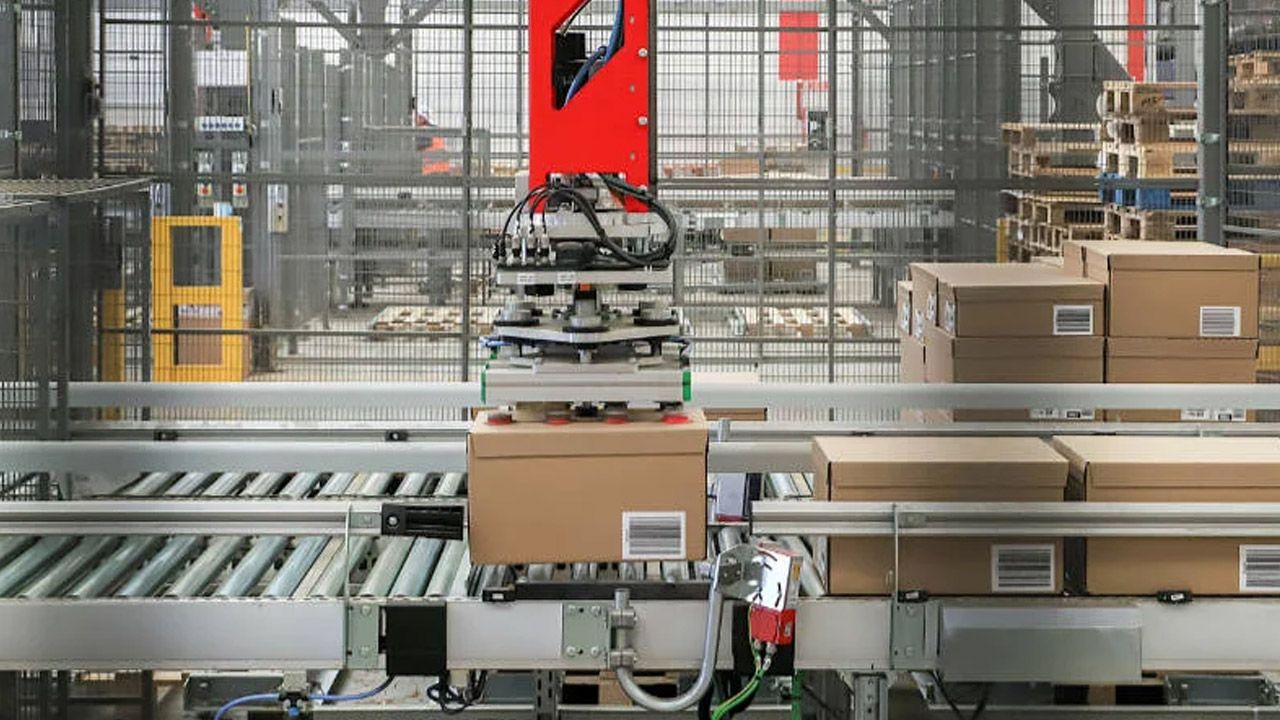

RFID w magazynach

Technika RFID sprawdzi się bardzo dobrze jako system wspomagający sprawne działanie magazynu. Bezprzewodowa identyfi kacja pozwoli na szybką obsługę zleceń magazynowych, począwszy od przyjęcia poprzez przesunięcia wewnątrzmagazynowe na wydaniu towaru skończywszy. Oznakowanie nośników (np. palet), a nawet poszczególnych produktów pozwala szybko i pewnie je identyfikować. W efekcie uzyskuje się przyspieszenie procesów magazynowych oraz redukcję błędów.

Przyjmując, że etykieta radiowa może skomunikować się z odbiornikiem z odległości kilku metrów, można z góry założyć, że będą one w stanie wspomóc lokalizowanie towarów, a system będzie na bieżąco aktualizować informacje o stanach magazynowych, przyjętych zamówieniach i ich realizacji. Zarówno w trakcie dostaw, jak i wysyłek dane o produktach są automatycznie uaktualniane i tworzone są wymagane dokumenty wysyłkowe. Pełna automatyzacja pozwoli wykluczyć błędy spowodowane czynnikiem ludzkim. Przy załadunku zamówionych towarów anteny zamontowane przy bramkach wyjazdowych pozwolą na weryfikację zgodności wysyłki z oryginalnym zamówieniem.

Miarą konkurencyjności przedsiębiorstwa jest jakość jego logistyki. Niski poziom zapasów, efektywna i maksymalna przepustowość oraz szybkość reakcji na potrzeby rynku cechują sposób zarządzania produktami. Mimo że kody kreskowe mają obecnie na rynku logistyczno-magazynowym wyłączność ze względu na istniejącą infrastrukturę technologiczną oraz są powszechnie stosowane, mają silnego konkurenta w postaci technologii RFID, która oferuje przyśpieszenie i większą niezawodność w działaniach logistycznych. Radiowa identyfikacja jest dziś dodatkiem lub rzadziej uzupełnieniem procesu logistycznego. Tak będzie do momentu, gdy RFID wejdzie do większości przedsiębiorstw. Wtedy role się odwrócą i podstawową platformą stanie się identyfikacja radiowa, która będzie wspomagana przez kod kreskowy, aż w końcu wyprze go z rynku.

Kontrahenci, którzy nie zdecydują się na RFID i będą korzystali z jego uzupełnienia, czyli kodu kreskowego, w pewnym momencie będą musieli wycofać się z technologii XX wieku i wejść w logistykę wieku XXI.

Podsumowanie

Jak szacuje Instytut Analiz Biznesowych A.T. Kearney, zastosowanie RFID może zmniejszyć koszty do 7,5%. Odczyt można tak zorganizować, aby zautomatyzować nadzór wybranych obszarów. Technika RFID staje się coraz bardziej popularna i powinna być zastosowana w sytuacjach, gdzie planuje się zwiększenie efektywności, poprawę obsługi oraz zmniejszenie strat. Wysoka funkcjonalność i niezawodność może przeważyć w zastosowaniu systemu droższego niż kody kreskowe.

Biorąc pod uwagę, że etykiety RFID są wykorzystywane wielokrotnie, nie wymagają „kontaktu wzrokowego” z czytnikiem oraz mogą być czytane i zapisywane, można stwierdzić, że w wielu przypadkach będą nawet tańsze niż technika kodów kreskowych, ponieważ ograniczony zostanie nakład pracy i zużycia materiałów wykorzystanych do oznakowania. Analiza zwrotu z wdrożenia systemu radiowej identyfikacji musi być rozpatrywana długoterminowo. Duże jednorazowe nakłady odstraszają potencjalnych klientów, którzy prędzej czy później i tak będą zmuszeni do wdrożenia systemu RFID. To nie producenci, tylko ich odbiorcy będą tymi, którzy zapoczątkują nową erę automatycznej identyfikacji. Wystarczy, że któraś z sieci handlowych zażyczy sobie, aby producenci dostarczający dla niej produkty rozpoczęli etykietowanie towarów etykietami radiowymi. W tym momencie duża liczba fabryk będzie musiała wymienić swoje drukarki na takie, które będą drukować etykiety Smart Label. A jeżeli jest już drukarka, to dlaczego nie podłączyć także anteny i nie przystosować bazy danych do nowego systemu.

System RFID nie powstał po to, aby wyprzeć kody kreskowe z rynku. Jego celem jest stworzenie ogólnoświatowej bazy danych EPC Global, dzięki której informacja o każdym produkcie będzie dostępna zawsze i wszędzie. Scentralizowanie bazy do jednej lub kilku w skali świata jest rozwiązaniem, które jest skazane od początku na niepowodzenie. Wyjaśnienie jest proste: jedna baza danych będzie musiała przechowywać ogromną ilość danych, do których dostęp będzie miał cały świat. Biorąc pod uwagę ograniczony dostęp do danych zapisanych na nośnikach, a także czas wyszukiwania informacji w bazach danych, proces uzyskania informacji o produkcie trwałby bardzo długo.

Kolejny argument przemawiający na niekorzyść tego rozwiązania to wszechobecne wirusy komputerowe potrafiące w bardzo krótkim czasie wyrządzić szkody rzędu milionów dolarów. Baza danych EPC Global stałaby się celem ataków, a jej utrata globalnym paraliżem logistyki. Dlatego system EPC Global zmieni się w EPC Local, czyli szereg zdecentralizowanych baz, które zawierałyby informacje jedynie o produktach z niewielkiego obszaru. Takie rozwiązanie utworzyłoby szkieletową sieć bazodanową odporną np. na globalny paraliż. Kolejną zaletą byłoby przyśpieszenie dostępu do danych poprzez zmniejszenie ich ilości w każdej bazie.

Należy zaznaczyć, że RFID to nie tylko system wspomagający logistykę. Można go zastosować w wielu innych środowiskach, takich jak kontrola bagażu na lotnisku, bilety komunikacji miejskiej, bilety na imprezy masowe (koncerty, mecze – może na Euro 2012 będziemy z nich korzystać?), identyfikatory w firmach umożliwiające dostęp do zabezpieczonych miejsc lub danych wyłącznie upoważnionym osobom itd. Niewątpliwą zaletą systemu RFID jest fakt, że taga nie da się podrobić.

Źródło: www.utrzymanieruchu.pl

Autor: Krzysztof Blicharski

Najnowsze wiadomości

Najnowsze artykuły

Oferty Pracy

-

Młodszy konsultant programista Microsoft Dynamics 365 Business Central

-

Konsultant programista Microsoft Dynamics 365 Business Central

-

Konsultant Microsoft Dynamics 365

-

Konsultant Wdrożeniowy Symfonia – księgowość

-

Microsoft Fabric Engineer (MFE)

-

Data/Business Analyst (PBI/Fabric)

-

CRM consultant

-

Starszy architekt systemów rozproszonych

-

Inżynier Zastosowań AI